DC-2渗透测试

December 01, 2020

1079

DC2 渗透测试

实验环境

靶机:DC-2

攻击机:kall,win10

实验知识

字典收集

wpscan的基本使用

绕过rbash

环境变量提权

git提权

实验步骤

1、信息收集

ip扫描

1 | |

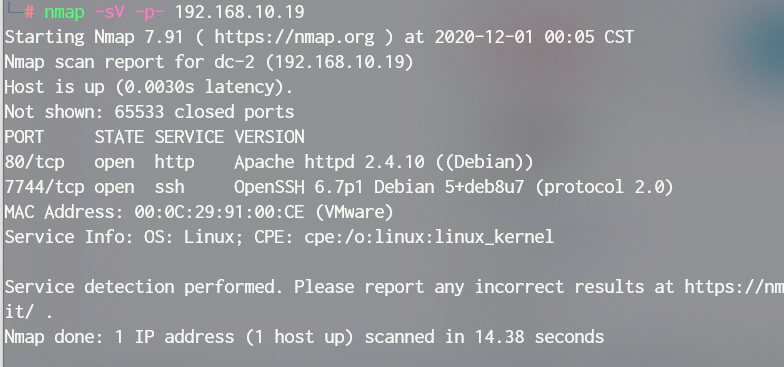

端口扫描

1 | |

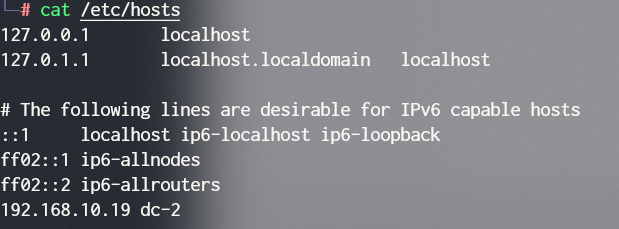

修改hosts

1 | |

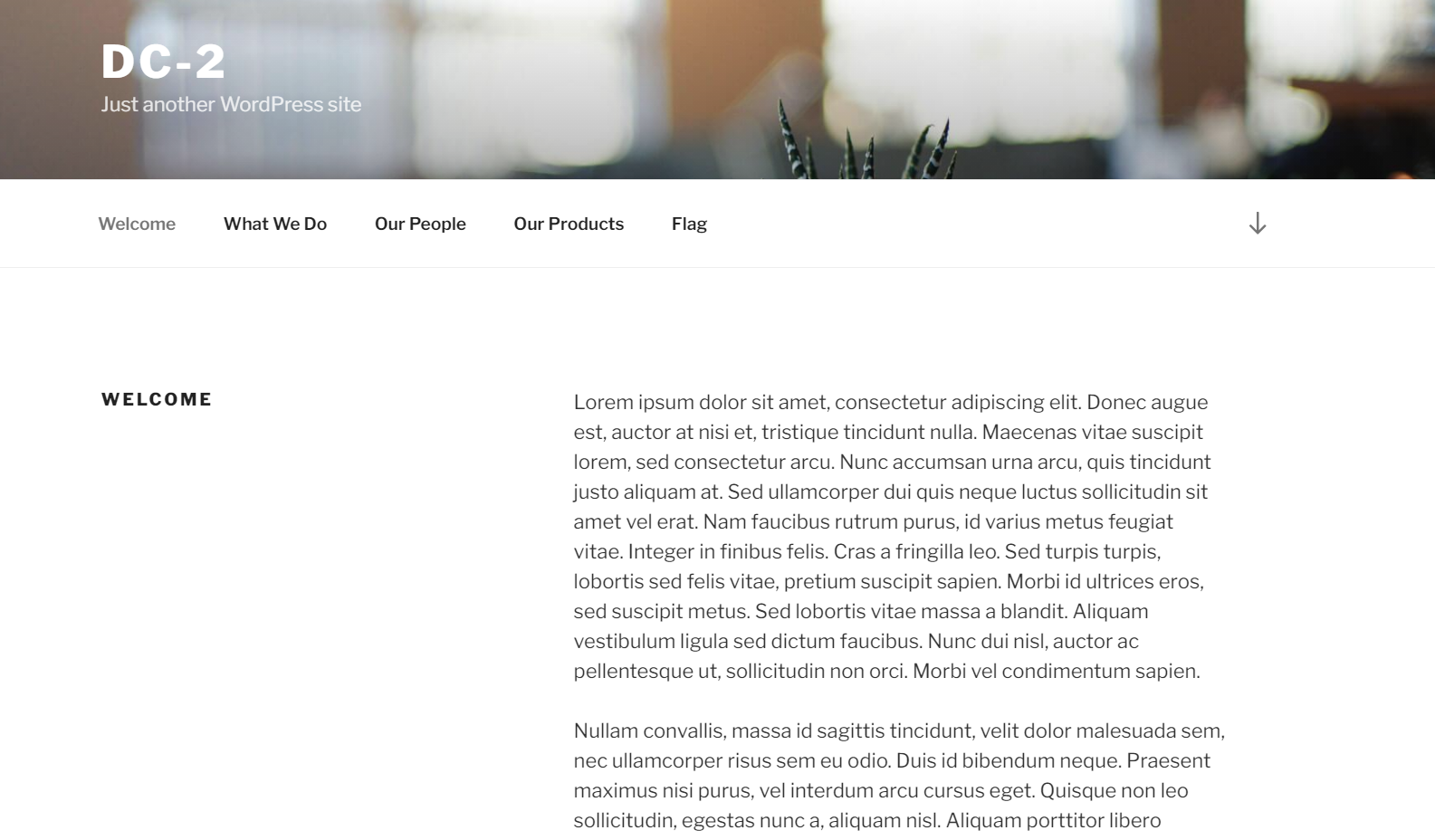

访问主页

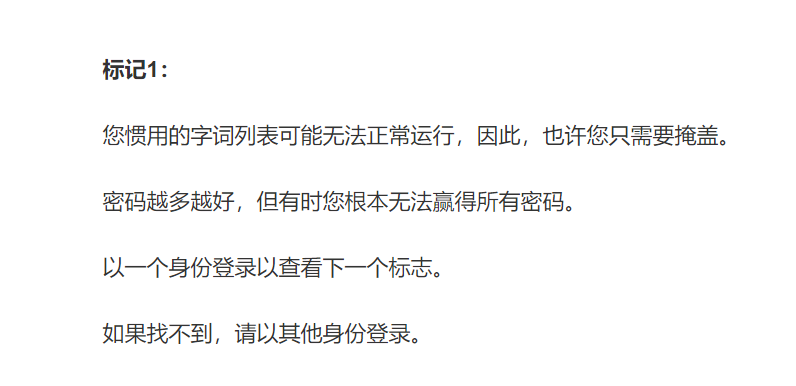

点击flag拦可得到flag1

根据提示提示拿取密码字典

1 | |

提示cewl是kali自带的一款密码提取工具,可以从网页中提取密码

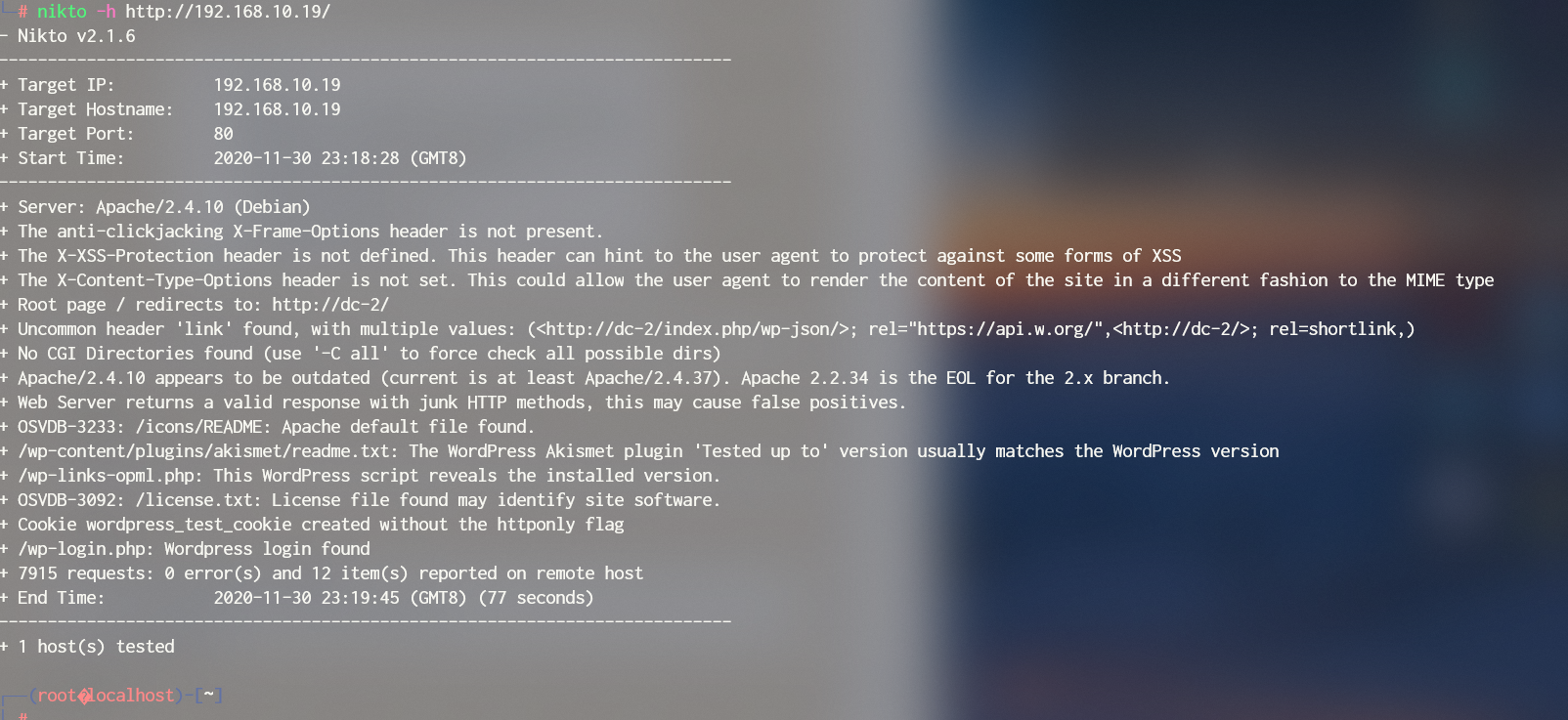

2、漏洞扫描

nikto扫描

1 | |

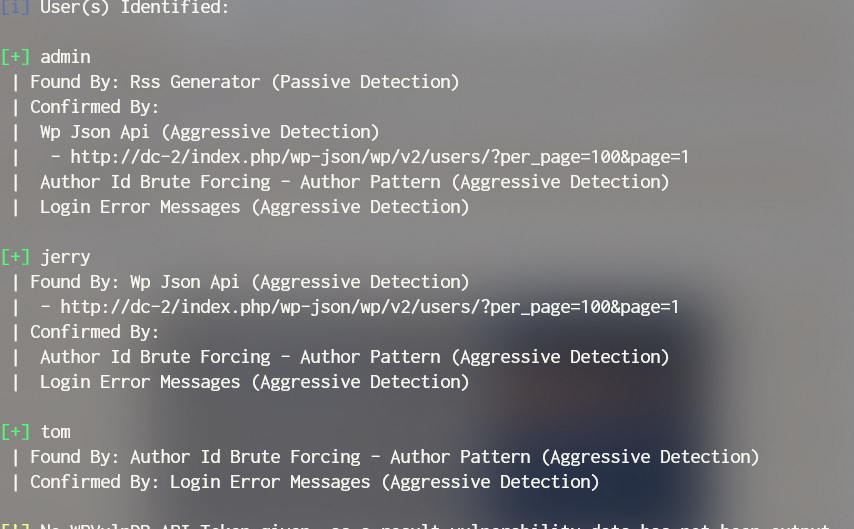

wpscan扫描

1 | |

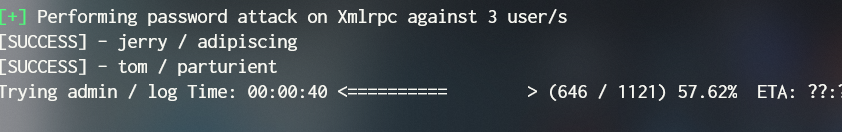

3、密码爆破

wpscan爆破

1 | |

继续信息收集,根据nikto扫描到的登录页面wp-login.php,进行登录

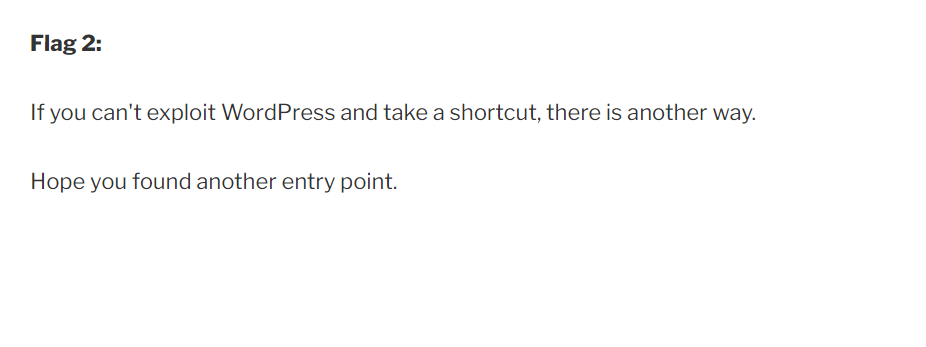

在管理页面中找到flag2

根据提示的另一个路口,猜测是ssh入口

1 | |

其中tom成功登录

4、提权

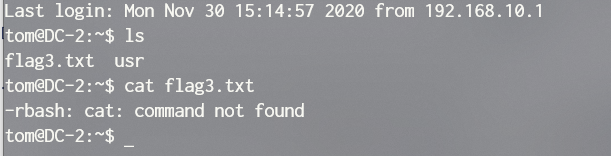

tom成功ssh登入,但是权限不高还有限制

绕过rbash

1 | |

vi提权

1 | |

PATH提权

1 | |

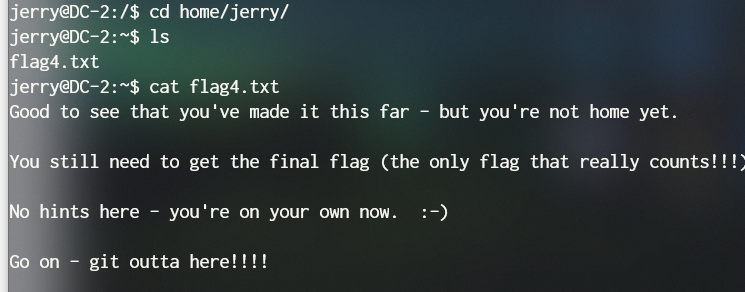

登入到jerry账号

1 | |

在jerry中拿取flag4

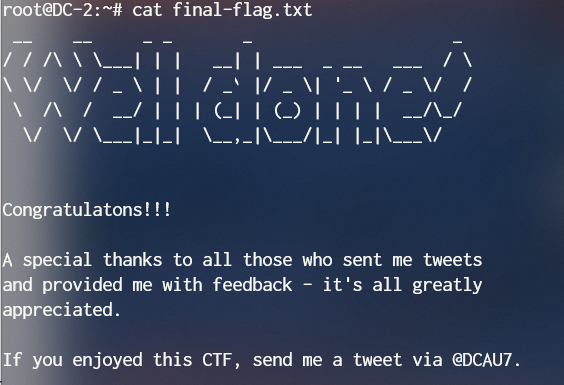

git提权

1 | |

成功登录,拿最后一个flag

- 本文作者:TXXJ

- 本文链接:https://txxj.github.io/DC-2%E6%B8%97%E9%80%8F%E6%B5%8B%E8%AF%95/index.html

- 版权声明:本博客所有文章均采用 BY-NC-SA 许可协议,转载请注明出处!

查看评论